#ジラガル

Jira Cloud は広く使われているプロジェクト管理ツールで、チームが効率的に作業を計画、追跡、管理するためのさまざまな機能を提供します。Jira Cloud の重要な側面の 1 つは、プロジェクト管理者がプロジェクト内で誰がアクセスし、特定のアクションを実行できるかを定義できる権限スキームです。このブログ記事では、Jira Cloud の権限スキームに関する包括的なガイドを提供し、避けるべき 5 つの一般的な間違いに焦点を当てます。

Jira Cloud の権限スキームを理解する

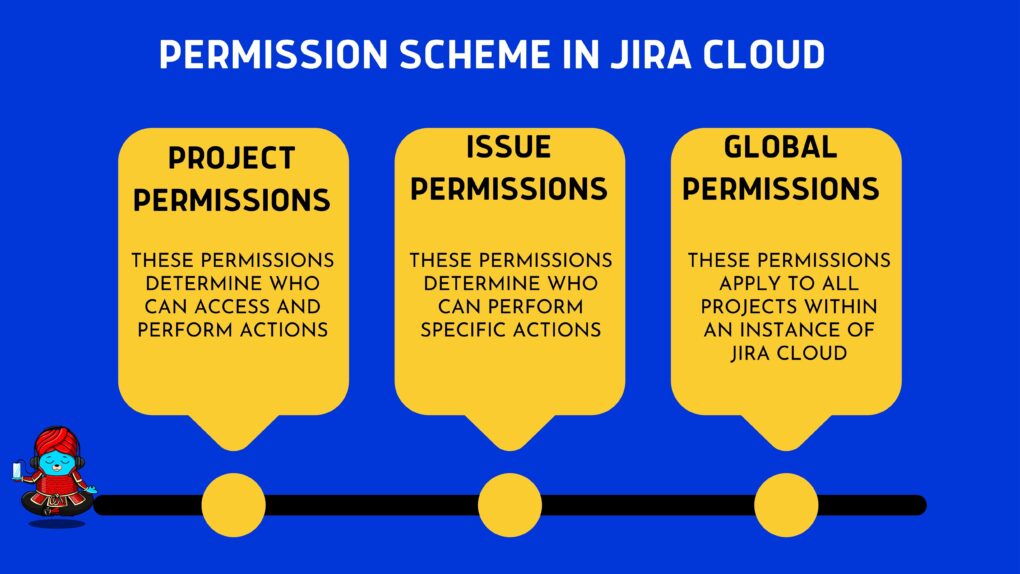

Jira Cloud の権限スキームは、プロジェクト内で誰がアクセスし、特定のアクションを実行できるかを決定する一連のルールです。これらのルールは、プロジェクト管理者によって定義され、個々のプロジェクトに適用されます。権限スキームには、3 つの主要なカテゴリーに分類される一連の権限が含まれています。

- プロジェクトのアクセス権

プロジェクト権限:課題の作成、課題の編集、課題の削除など、プロジェクト内で誰がアクセスし、アクションを実行できるかを決定する権限です。 - 課題パーミッション

課題へのコメント、課題の解決、課題の再開など、個々の課題に対する特定のアクションを実行できるユーザーを決定する権限です。 - グローバルパーミッション

プロジェクト内のすべてのプロジェクトに適用されます。これらの権限は、Jira Cloud のインスタンス内のすべてのプロジェクトに適用され、新しいプロジェクトの作成やユーザーの管理などのアクションを実行できるユーザーを決定します。

Jira Cloud で権限スキームを作成する場合、以下の要素を考慮することが重要です。

Jira Cloud で権限スキームを作成する場合、以下の要素を考慮することが重要です。

- ロールベースのアクセス

役割ベースのアクセス:Jira Cloud では、特定のアクションや機能へのアクセスは、通常、プロジェクト内のユーザーの役割に基づき割り当てられます。たとえば、プロジェクトマネージャーはプロジェクト内のすべてのアクションにアクセスできますが、チームメンバーは課題の作成と編集にしかアクセスできない可能性もあります。 - セキュリティ要件

プロジェクトの性質によっては、特定のアクションや機能へのアクセスを制限する必要がある場合があります。例えば、機密データを扱うプロジェクトでは、以下のようにアクセスを制限することができます。

Jira Cloud では、許可スキームはどのように機能するのでしょうか?

Jira Cloud では、権限スキームはプロジェクトと関連付けられています。各プロジェクトは独自の権限スキームを持つことができ、プロジェクト内で誰が特定のアクションを実行できるかを決定することができます。許可スキームは、許可レベルにグループ化された一連の許可から構成されます。各権限レベルでは、その権限レベルを持つユーザーが実行できるアクションのセットを定義しています。

ユーザーがプロジェクト内でアクションを実行しようとすると、Jira Cloud は許可スキームをチェックして、ユーザーがアクションを実行するために必要な許可レベルを持っているかどうかを確認します。ユーザーが必要な権限レベルを持っている場合、そのアクションは許可されます。ユーザーが必要な許可レベルを持っていない場合、そのアクションはブロックされます。

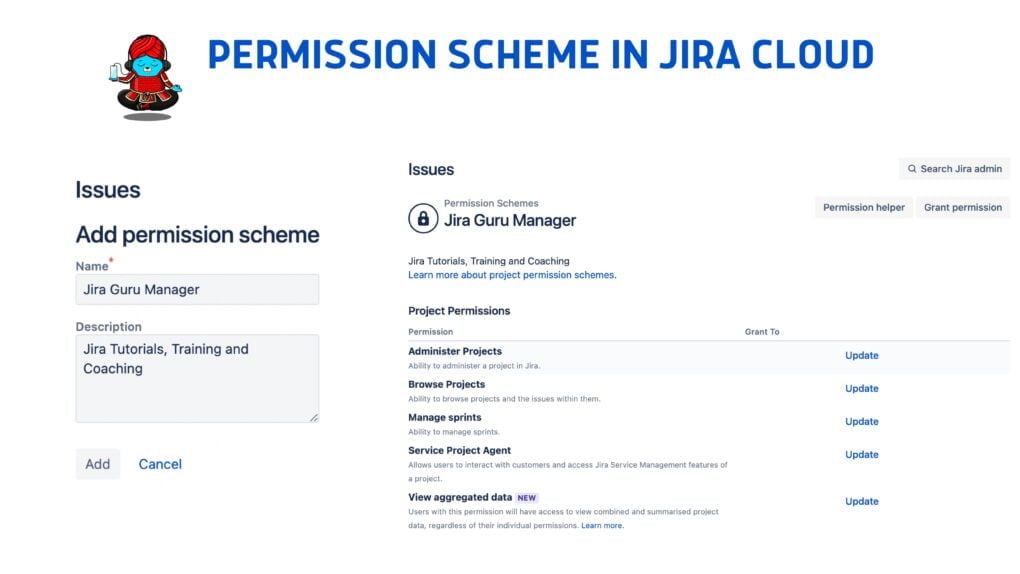

プロジェクトの権限を管理する

Jira Cloud では、プロジェクトの権限は、プロジェクト内で誰が特定のアクションを実行できるかを決定する一連のルールである権限スキームを通じて管理されます。

- 権限スキームを作成するには?

- ユーザー、グループ、またはロールを権限スキームに追加し、プロジェクト権限を付与する方法

- 会社で管理するプロジェクトに許可スキームを関連付ける方法

- 権限スキームからユーザー、グループ、またはロールを削除する方法

- パーミッションスキームをコピーする方法

- パーミッションスキームを削除する方法

アトラシアンでは、非常に詳細なチュートリアルを提供しています。

Jira Cloudで権限スキームを使用する際に避けるべき5つのよくある間違い

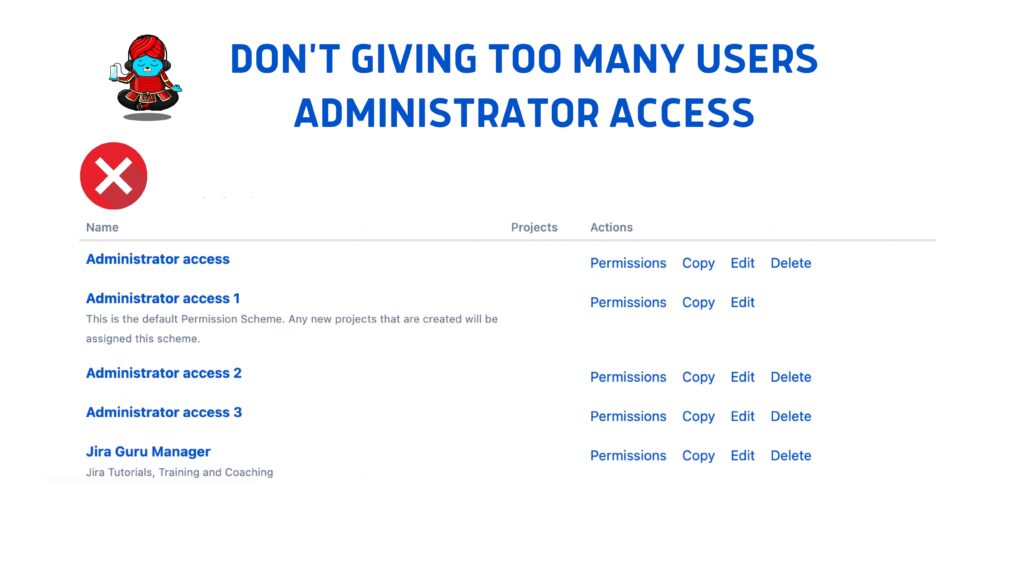

- 管理者権限を与えるユーザが多すぎる

Jira Cloud の管理者アクセスは、権限スキームを変更する能力を含め、プロジェクト内のすべての機能と設定へのアクセスをユーザーに与えます。多くのユーザーに管理者権限を与えることは魅力的かもしれませんが、そうすることでセキュリティリスクが生じ、権限スキームに意図しない変更が生じることがあります。管理者アクセス権は、信頼できる少数のユーザーに限定することが重要です。あまりに多くのユーザーに管理者アクセス権を与えることは、次のような問題があります。

- 許可スキームを定期的に見直していない

プロジェクトの進展に伴い、チームの役割、責任、ワークフローの変更を反映させるために、権限体系を更新する必要がある場合があります。権限体系を定期的に見直し、更新しないと、ユーザーが機密情報に不必要にアクセスしたり、必要なアクションを実行できなくなったりする可能性があります。

- 外部ユーザーへの過剰なアクセス権付与

クライアントやベンダーなどの外部ユーザーは、フィードバックを提供したり、チームと協力したりするために、プロジェクトにアクセスする必要がある場合があります。しかし、外部ユーザーのアクセスは、タスクを完了するために必要な情報とアクションのみに制限することが重要です。外部ユーザーに過剰なアクセス権を与えることは、セキュリティリスクを招き、機密情報を危険にさらすことになります。

- カスタマイズせずに、デフォルトの権限スキームを使用する

Jira Cloud は、カスタム権限スキームを作成するための出発点として使用できる、いくつかのデフォルト権限スキームを提供します。しかし、プロジェクトやチームの特定のニーズを反映させるために、権限スキームをカスタマイズすることが重要です。カスタマイズせずにデフォルトの権限スキームを使用すると、ユーザーが不必要な情報にアクセスしたり、必要なアクションの実行がブロックされたりすることがあります。

- デプロイする前に権限スキームをテストしない

新しい権限スキームを導入する前に、それが意図したとおりに動作することを確認するために、徹底的にテストすることが重要です。権限スキームのテストを怠ると、ユーザーが必須アクションの実行をブロックされたり、機密情報に不必要にアクセスされたりするなど、意図しない結果になる可能性があります。

Jira Cloud で権限スキームを使用するための高度なヒントとトリック

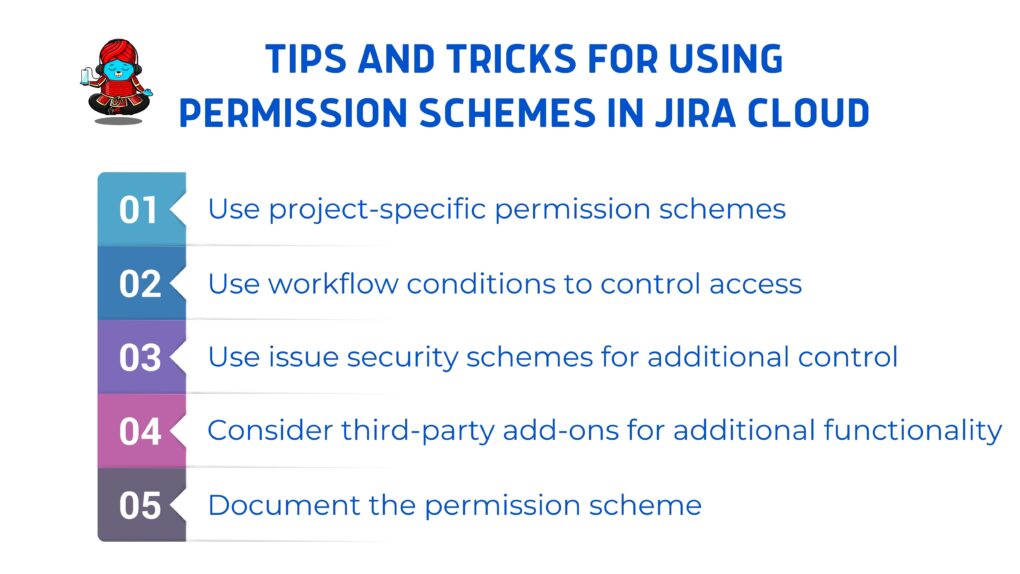

- プロジェクト別の権限体系の使用

チームが複数のプロジェクトに携わっている場合、プロジェクト別の権限スキームを作成することを検討してください。これにより、万能なアプローチではなく、プロジェクトごとに権限スキームをカスタマイズすることができます。 - ワークフロー条件を使用してアクセスの制御

ワークフロー条件を使用すると、プロジェクト内の特定のアクションへのアクセスを制御することができます。たとえば、ある課題を特定のステータスに移行する前に、特定の権限レベルを持つユーザーを必要とするワークフロー条件を作成することができます。 - 課題のセキュリティスキームを使用し、さらに制御の強化

課題のセキュリティスキームを使用して、プロジェクト内の特定の課題へのアクセスを制限することができます。たとえば、特定のユーザーが特定のセキュリティレベルの課題へのアクセスのみを許可する課題セキュリティスキームを作成することができます。 - 追加機能のためのサードパーティ製アドオンの検討

Jira Cloud には、権限スキームの機能を拡張するために使用できるサードパーティ製アドオンの堅牢なマーケットプレイスがあります。たとえば、複数のプロジェクトにまたがる権限を管理したり、追加のセキュリティ機能を提供したりするアドオンが利用できます。 - 権限スキームの文書化

最後に、将来の参考のために、権限スキームを文書化することが重要である。これには、どのユーザーがどの権限レベルを持っているか、権限スキームがどのように構成されているか、カスタマイズされたものなどの詳細が含まれます。この文書は、セキュリティ侵害が発生した場合や、新しいチームメンバーを迎え入れる際に、非常に貴重なものとなります。

結論として、権限スキームは Jira Cloud におけるプロジェクト管理の重要な側面です。ベストプラクティスに従い、よくある間違いを避けることで、データのセキュリティと完全性を維持しながら、チームがタスクを完了するのに必要なアクセスを確保することができます。