このブログでは、Jira の複雑なサービスリクエスト管理をナビゲートするための不可欠なツールである JIRAサービスマネジメント(Jira Service Management )を紹介します。Jira Service Management がどのようにサービスリクエストの処理に革命をもたらし、現代の組織にとって不可欠な資産となるかを解明し、Jira フレームワーク内でのサービスリクエスト管理のあらゆる側面についてご案内します。 そして、Jira のカスタマイズ可能なサービスプロジェクトから Jira ダッシュボードによる業務効率の向上まで、当社の包括的なガイドは、卓越したサービス提供のための知識とスキルの習得を目的としています。JIRAサービスマネジメントの領域に足を踏み入れ、サービスリクエストの管理方法を変革しましょう。 1.JIRAサービスマネジメントとは JIRAサービスマネジメントは、IT サービスチームのプロセスを合理化し、迅速かつ効果的にリクエストに対応できるように設計されています。 このツールはトラブルシューティングにとどまらず、他の Jira 製品とシームレスに統合し、開発、運用、ビジネスチームをまとめる包括的なソリューションです。カスタマイズが可能なため、さまざまな組織のニーズに対応でき、幅広い業種に対応できる汎用性の高い選択肢です。…

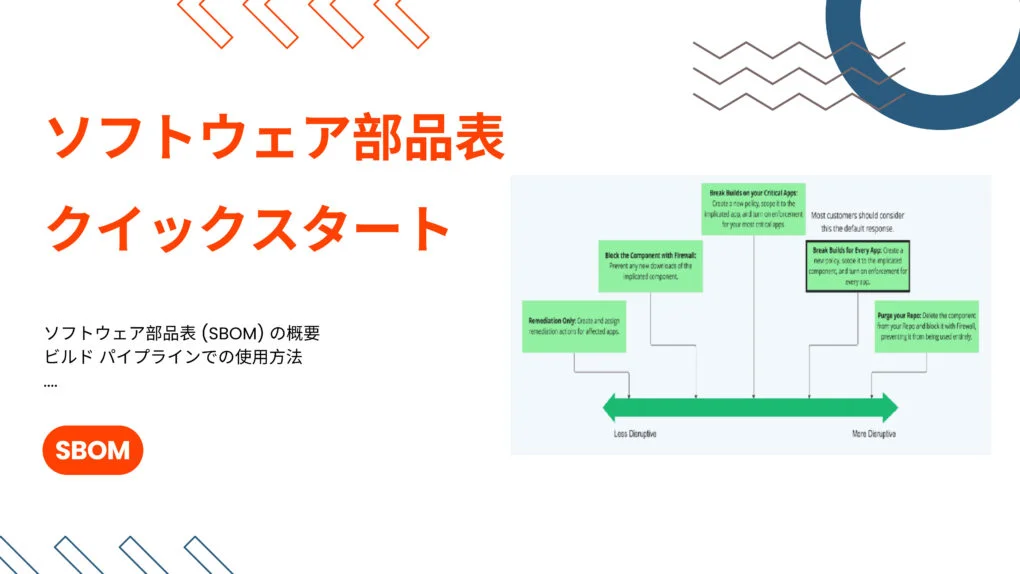

このガイドブックはソフトウェア部品表 (SBOM) の概要と、ビルド パイプラインでの使用方法を理解させるために用意しました。 Sonatype は、次のような多くの重要な機能を備えた SBOM 標準を早期に採用しています。 Sonatype は CycloneDX SBOM の仕様と開発に積極的に参加しています。 Sonatype Lifecycle は、CLI、API、UI を使用した SBOM のスキャンをサポートしています。 Sonatype…

現代社会に、ハッカーによる低コストで高被害のテクニックの波の中、悪質な行為者は、ソフトウェアのオープンソース構成要素を標的とすることで、一般的なセキュリティ対策を回避する、簡単で、独創的で、うまく偽装された方法を見出しています。このような手法には、タイポスクワッティング、依存関係の混乱、マルウェア・インジェクションなどがあり、Sonatypeの自動マルウェア検出機能は、これまでに63,000以上のパッケージを検出しています。中には、標的の開発ツールに合わせて作られた攻撃もあります。 エンジニアリングチームは、悪意のある行為者の先手を打つ必要があるため、新機能を導入し、ソフトウェア開発ライフサイクルの早い段階で悪意のあるコードを特定する機能を強化しました。そして、スピードを落とすことなく、セキュリティ上の懸念や法的責任に対処する必要があります。 Nexusプラットフォームの新機能 Nexusプラットフォームの最新アップデートでは、次のような新機能が追加されました: Nexus Firewallの自動マルウェア検知と早期警告検知をPythonエコシステムに拡張します。 隠しテキストエンコーディング攻撃やその他の悪意のあるコンポーネントの検出とブロックを改善します。 悪意のある可能性のあるコンポーネントを特定する業界初の機能により、可能な限り安全なコンポーネントに集中できるようにし、不審でない最新のパッケージへと導きます。 Nexus Firewallの拡張サポートにより、既知および未知のオープンソースリスクからJFrog Artifactoryを保護します。これには、Artifactory Proだけでなく、Artifactory Enterpriseも含まれます。 パッケージの使用状況や深刻度に関する洞察を含む詳細なコンポーネントページを含む脆弱性レポートの幅広い共有を可能にし、Nexusログインなしで拡張チームが利用できます。 PyPiの疑わしいパッケージのブロック ここ数年、依存関係の混乱やtyposquatting攻撃の数が急激に増加していることが、脆弱性タイムラインに記録されています。2022年においても、開発者が悪意のある行為者の主要な標的であり続けることは、これまでの歴史から明らかです。 これに対処するため、SonatypeはSuspicious Package Blocking機能を拡張し、Pythonを追加します。 SonatypeのNexus…

Sonatype LifecycleとSonatype Repository Firewallが、オンプレミスおよび非接続環境に加え、クラウドでも利用可能になったことを発表いたします。 Sonatype ソフトウェアサプライチェーン管理ツールは、組織内での正確なリスク特定と継続的な自動ポリシー実施を可能にします。サードパーティのオープンソースソフトウェアに関するSonatypeのクラス最高レベルのデータに支えられ、最小限の労力でソフトウェア開発ライフサイクルの安全性を確保することができるようになります。 Sonatypeは10年以上にわたり、開発者向けサービスとソフトウェアサプライチェーンにおけるセルフホストオプションのリーダーとして活躍してきました。今回の発表により、Sonatypeはアプリケーション・セキュリティ・テスト(AST)およびソフトウェア構成分析(SCA)業界において、クラウド、セルフホスト、非接続の展開オプションを提供する唯一のベンダーとなりました。Sonatypeクラウドにより、ソフトウェアサプライチェーンの統合、管理、セキュリティ確保がこれまで以上にシンプルになります。 クラウド版Sonatypeを選ぶ理由 ビジネスのデジタル化が進むにつれ、開発スピードとサイバーセキュリティはますます密接に絡み合っています。全企業コードの97%がオープンソースソフトウェアで構築されているという事実は、脆弱性を排除することの重要性を裏付けています。 チームは業務を遂行するために様々な開発ツールに依存しており、これらのツールが最新で安全であることを保証することは極めて重要です。2021年には17%未満だったクラウドへの支出は、2026年には全企業のIT支出の45%を超えると推定されます。 クラウドの人気の高まりに加え、ソフトウェアのサプライチェーンへの攻撃は過去3年間で742%という驚くべき増加を見せています。Sonatypeを導入することで、チームは柔軟なクラウド展開でSDLCへの脅威から保護することができます。 2022年末までに、企業のクラウドサービスへの支出は4,820億ドルに達すると推定されています。 クラウドで提供されるSonatype LifecycleとSonatype Repository Firewallにより、チームは開発予算を犠牲にすることなく、パイプラインの速度に集中することができます。 クラウド提供のメリット 1.インフラストラクチャとメンテナンス要件排除 ソフトウェア開発ライフサイクルのセキュリティをこれまで以上に簡単に確保できます。これにより、次のことが可能になります:…

前回述べたように、現代社会にまだ多くのソフトウェア開発ライフサイクル(SDLC)モデルは、ソフトウェアセキュリティに特に重点を置いていないです。堅牢なセキュリティ対策を確実にするため、既存の SDLC プロセスに加えて、安全なソフトウェア開発プラクティスやソフトウェアセキュリティフレームワークを追加する必要があります。 引き続きとして、SSDFが提唱する4つのコアプラクティスの内容を説明します。 SSDFが提唱する4つのコアプラクティス SSDFは、ソフトウェアのセキュリティと信頼性を高めるために、4つのコアプラクティスのグループを提唱しています。各グループは、安全なソフトウェア開発とソフトウェアサプライチェーンセキュリティの特定の側面を扱っています。以下に、これらの各グループを掘り下げて説明します。 組織の準備 コアプラクティスの最初のグループ(PO)は、SSDF の統合を成功させるための道筋を確立するものです。PO組織は、セキュアなソフトウェア開発プラクティスのために、開発チームと組織全体の両方を準備することの重要性を強調します。 これにはいくつかのステップがあります。 セキュアコーディングの実践について従業員の教育 主要な利害関係者の指名 必要な関連スキルを身につけさせること セキュアソフトウェア開発を促進する強固なプロセスとシステムの確立 POは責任分担を重視することにより、最初からセキュリティの統合を確実にし、組織全体にセキュアな実践文化を作ります。 ソフトウェアの保護 プロテクト・ザ・ソフトウェア(PS)は、開発プロセス全体を通じて、不正アクセスや悪意のある行為者からソフトウェアを保護する必要性を強調しています。厳格なアクセス制御、データの暗号化、強力な認証プロトコル、ソフトウェアリリースのアーカイブと保護などの対策を採用するためのガイダンスを提供します。 PSは、ソフトウェアの完全性を保護し、潜在的なセキュリティリスクを軽減するための具体的な戦術ガイダンスを提供します。 安全性の高いソフトウェアの開発 Produce…

This website stores cookies on your computer. These cookies are used to collect information about how you interact with our website and allow us to remember you. We use this information in order to improve and customize your browsing experience and for analytics and metrics about our visitors both on this website and other media. To find out more about the cookies we use, see our Privacy Policy.

Ok